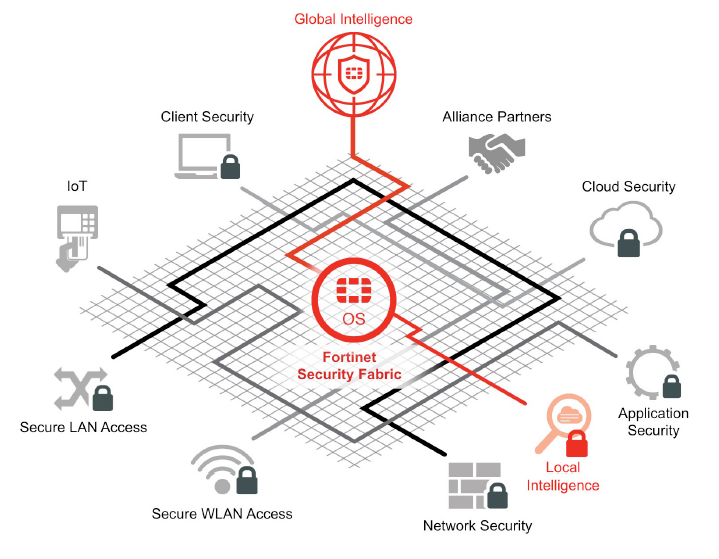

Fortinet Security Fabric integra tecnologías para los Endpoints, capas de acceso, redes, aplicaciones, centros de datos, contenidos y la nube para contar con una solución de seguridad colaborativa que puede ser orquestada a través de una sola interfase de administración.

Las redes hoy están pasando por un cambio dramático a una gran velocidad, la mayor en treinta años. Las organizaciones están luchando con diferentes tecnologías como BYOD, IoT, Virtualización, SDN, Nube, la proliferación de aplicaciones, Big Data y la expectativa de los empleados de nueva generación (Millenials) de mezclar en un solo dispositivo los ambientes de trabajo y vida personal, con acceso directo a cualquier dato en cualquier lugar.

Esto ha incrementado dramáticamente la superficie vulnerable a ataques, por ejemplo:

- Al utilizar IoT o soluciones de nube (Cloud) necesitan estar al pendiente sobre ataques de superficie que muchas veces no son visibles para el departamento de IT.

- Muchos dispositivos IoT no contienen un procesador de datos, pues ejecutan protocolos de comunicación simples, y no están habilitados para ejecutar un cliente de software o ser actualizados, dependen del acceso a las redes para estar asegurados.

- Los datos propietarios y críticos del negocio se están moviendo a la nube y administrados por terceros, esto conocido hoy como Shadow IT, esta tendencia está creciendo y muchas organizaciones no prestan atención a donde los datos están hoy colocados y que medidas de seguridad están implementadas para protegerlos.

- La transformación a un modelo de negocios digitales ha extendido las redes a fronteras fuera del perímetro, lo que significa que las redes de hoy y su seguridad se están volviendo libre de fronteras.

- Los dispositivos BYOD (Bring Your Own Device) son altamente móviles, mezclan información personal y de trabajo y representan un riesgo real pues accesan datos críticos desde ubicaciones públicas, o estos son robados o perdidos.

En adición, el problema se compone de una proliferación de productos para puntos de seguridad embebidos a través de una red distribuida. La tendencia actual al tener redes cada vez más complicadas es agregar nuevos dispositivos de seguridad a una ya saturada red de cableado, siendo verdadero que complejidad es un enemigo de la seguridad. Una solución de seguridad sobre cargada con diferentes soluciones e interfaces de administración y sin la intención de compartir información con otros dispositivos sobre amenazas dentro la red, no es para nada útil.

La verdad es que muchas nuevas soluciones ni siquiera llegan a ser completamente implementadas porque no hay recurso humano para asignar la instalación, administración, optimización y actualización de más y más dispositivos complejos.

De tal manera que para responder a este ambiente complicado de ambientes de red se requiere SIMPLICIDAD. Para asegurar estos ambientes que constantemente evolucionan se requiere:

- Segmentación. Las redes necesitan estar segmentadas inteligentemente en zonas funcionales de seguridad. La Segmentación Punto a Punto, desde IoT hasta la nube y a través de diferentes ambientes físicos y virtuales provee visibilidad profunda del tráfico que se mueve lateralmente en la red distribuida, limitando el alcance de malware y permitiendo la identificación y puesta en cuarentena de archivos infectados.

- Inteligencia Colaborativa. La información de inteligencia local y global sobre amenazas necesita ser compartida entre diferentes dispositivos de seguridad y con respuesta coordinada entre dispositivos que se orquestan para su funcionamiento de manera centralizada.

- Políticas Universales. Un motor de políticas de seguridad centralizado que permita determinar el nivel de confianza entre los segmentos de red, recoge información de amenazas en tiempo real, establece políticas de seguridad unificadas y distribuye un cumplimiento de las mismas de forma orquestada.

Los cinco principios clave de Fortinet Security Fabric

- Escalable: Proteger desde la empresa hasta IoT y la nube.

- Una estrategia de seguridad de largo alcance necesita tanto profundidad como longitud. La seguridad no solo necesita escalar para cumplir con las demandas de volumen y rendimiento, también necesita escalar de manera lateral para proteger y rastrear los datos desde IoT a los endpoints, a través de redes distribuidas y los centros de datos y de ahí a la nube.

- Posicionamiento: Proveer una sola entidad desde la perspectiva de políticas de seguridad y control de acceso, habilitando segmentación punto a punto para poder reducir el riesgo de amenazas avanzadas.

- No solo se requiere de ver como los datos fluyen hacia dentro y fuera de la red, sino también como los datos se cruzan una vez que están dentro del perímetro. Fortinet Security Fabric permite segmentación punto a punto para visibilidad profunda e inspección de trafico viajando en la red y así controlar como y que pasa cuando pasa por los diferentes puntos, por lo tanto, reduciendo el riesgo de amenazas avanzadas.

- Seguro: La inteligencia local y global sobre amenazas y la forma de mitigarlas debe de compartirse a nivel productos individuales para reducir el tiempo de respuesta de protección.

- Hablamos no solo de incluir herramientas poderosas de seguridad para los diferentes lugares y funciones de la red, sino también de visibilidad y control autentico que esos elementos individuales necesitan para trabajar en conjunto como un sistema colaborativo desde la perspectiva de Políticas y control de acceso, junto con elementos individuales para compartir información sobre las amenazas y formas de mitigar a nivel local y global

- Accionable: Los sistemas Big Data en la nube correlacionan información de amenazas y datos de red para entregar información de inteligencia de amenazas en tiempo real.

- No es suficiente con detectar trafico dañino o bloques de malware utilizando los dispositivos locales, se requiere de un conjunto común de información de inteligencia de amenazas y orquestación centralizada que permita de manera dinámica adaptar el sistema de seguridad cuando una amenaza de descubra en cualquier lugar, no solo en la red local, sino en cualquier parte del mundo. El sistema de Big Data en la nube de Fortinet centraliza y correlaciona la información de amenazas y redes para entregar inteligencia accionable a cada dispositivo de seguridad en el entramado de toda la red en tiempo real.

- Abierta: Contar con una API (Aplication Program Interface) abierta bien definida que permita a socios líderes tecnológicos volverse parte del ecosistema.

- Fortinet Security Fabric le permite maximizar sus inversiones actuales en tecnologías para seguridad, para cumplir esto, Fortinet ha desarrollado una serie de APIs muy bien definidas que permiten a socios tecnológicos volverse parte de nuestro ecosistema.

- Al combinarse tecnologías Fortinet Security Fabric está habilitado para adaptarse dinámicamente a una arquitectura de red que evoluciona en conformidad con el cambiante escenario de amenazas.

{{cta(‘3fe8e104-e719-40e5-805c-e1f8d11d54e4’)}}